Understanding-idm

Verständnis IdM/ AM/ IAM/ IGA

In einem sehr fortschrittlichen IT-Umfeld hat sich die Benutzerverwaltung in den letzten 10 Jahren stark weiterentwickelt. Im Laufe der Zeit sind Begriffe entstanden, in denen man sich leicht verirren kann. Und als ob das noch nicht genug wäre, hat die Zeit der Abkürzungen begonnen...

Sollten Sie sich in diesen Abkürzungen "verirren", kann Ihnen der folgende Artikel helfen. Sein Ziel ist es, einen kurzen Überblick über die in der Benutzeridentitätsverwaltung und Zugriffskontrolle verwendete Terminologie zu geben.

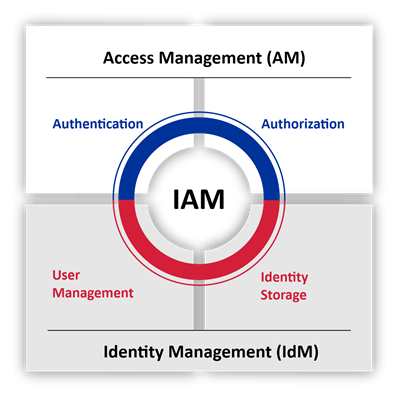

Von Schlüsselbedeutung für die Gewährleistung der Sicherheit und Effizienz jeder Organisation ist das Identity and Access Management (IAM). Es setzt sich aus zwei Konzepten zusammen, oder mit anderen Worten, es umfasst zwei Hauptbereiche, die einander sehr ähnlich sind und sich manchmal sogar überschneiden, unterscheiden sich aber dennoch in Bedeutung und Funktion. Diese beiden Konzepte sind Identity Management (IdM) und Access Management (AM). Das erste, Identity Management (IdM) befasst sich mit der Verwaltung der Attribute jedes Benutzers und das zweite, Access Management (AM) betrifft die Authentifizierung und Autorisierung der Benutzer.

IdM

IdM-Systeme sorgen für die zentrale Verwaltung digitaler Identitäten, die als Datensätze im Repository des IdM, z. B. in einer relationalen Datenbank, gespeichert werden. Ein eindeutiges Attribut für jeden Datensatz stellt die Eindeutigkeit des Benutzers sicher. Zu solchen Attributen können eine E-Mail-Adresse, ein Anmeldename oder eine zufällig generierte Zeichenkette gehören. IdM besteht aus der Erstellung, Wartung, Überwachung, Aktivierung und Deaktivierung dieser Identitäten während ihres Betriebs im Unternehmensnetz.

IdM befasst sich aber auch mit der Verwaltung von Rollen und Benutzerberechtigungen. Zusammen mit anderen Identitätsattributen können sie nämlich nicht nur automatisch aus Quellsystemen (z.B. aus dem HR-System) bezogen werden, sondern auch in andere Systeme innerhalb der Organisation übertragen werden (Provisioning).

AM

Am häufigsten begegnet dem Benutzer AM als einem System, das zunächst seine Identität überprüft und dann entscheidet, den Zugriff auf die relevante Information, das System oder die Funktion zu erlauben. Die Entscheidung des Systems basiert auf den verfügbaren Informationen über den Benutzer und die ihm zugewiesenen Attribute und seine Rolle. Verfügt der Benutzer über die erforderlichen Attribute, wird ihm der Zugriff auf die gewünschten Inhalte gewährt.

Verwechslung dieser Begriffe in der Praxis

Die IAM-Bereiche sind nicht immer korrekt bezeichnet. In der Tschechischen Republik wird IAM immer noch mit der gängigen IdM-Bezeichnung verwechselt. Wir sind oft auf eine IdM-Systemanfrage gestoßen, die Single Sign-On (SSO) oder Multifaktor Authentifizierungsanforderungen beinhaltete, also AM-Funktionalitäten. Die Grundlage für den Erfolg soll also eine Analyse der vom Unternehmen tatsächlich benötigten Funktionalitäten sein, anhand derer die Bereiche des Lösungsvorschlags identifiziert werden können. Dadurch entfallen unnötige Kosten für Funktionen, die das Unternehmen gar nicht nutzt.

IGA – das “Sahnehäubchen auf dem Kuchen”

Erschwerend kommt hinzu, dass es auch Identity Governance and Administration (IGA) gibt. Es handelt sich um ein Bereich, der zusätzliche Funktionen über IAM hinaus bietet. Durch die automatisierte Bewertung von Sicherheitsregeln und -prinzipien unterstützt IGA die IT-Sicherheit von Unternehmen und die Einhaltung von Vorschriften. Die Hauptaufgabe von IGA besteht darin, sicherzustellen, dass Benutzer nur über die Privilegien verfügen, die ihnen im Hinblick auf ihre Rolle und Aufgabe innerhalb des Unternehmens zustehen.

Der Begriff IGA hat seinen Ursprung in jüngerer Zeit. Erstmals wurde er in Berichten verwendet, die von Gartner veröffentlicht wurden. Gartner ist ein Forschungs- und Beratungsunternehmen für IS/ICT-Technologie, dessen Analysen im Wesentlichen als Standard anerkannt sind.

Welchen Weg werden Sie nehmen?

IAM hilft Organisationen, die Anforderungen gemäß den Unternehmensvorschriften zu erfüllen und hilft ihnen, Geld zu sparen, indem sie den Zeitaufwand für die Lösung von Problemen mit Benutzerkonten minimieren. Unabhängig davon, ob Sie sich für die Implementierung einer umfassenden Lösung oder nur für bestimmte Teile von IAM entscheiden, helfen wir Ihnen gerne bei der Analyse und Auswahl eines geeigneten Produkts oder einer geeigneten Kombination von Produkten.